Der sichere Zugriff auf das eigene Netzwerk ist ein wesentlicher Bestandteil einer sicheren IT Umgebung, z.B. für Außendienstmitarbeiter. Die Einwahl in das eigene Netzwerk findet heutzutage über eine gesicherte VPN Verbindung statt. Am Beispiel eines Lancom Routers und des Shrew Soft VPN Clients zeige ich die Einrichtung einer solchen VPN Verbindung.

Voraussetzung:

- installierter Shrew Soft Access Manager

- installierte LanConfig Software mit Zugriff auf den Router

Erzeugen der Konfiguration mit Lanconfig

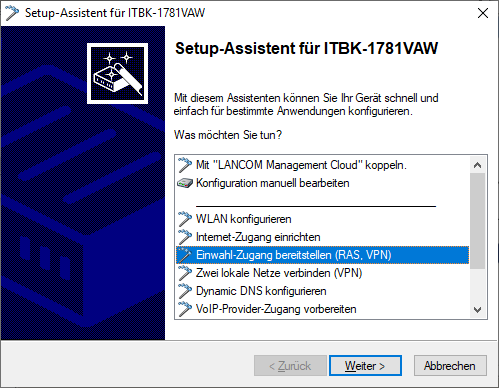

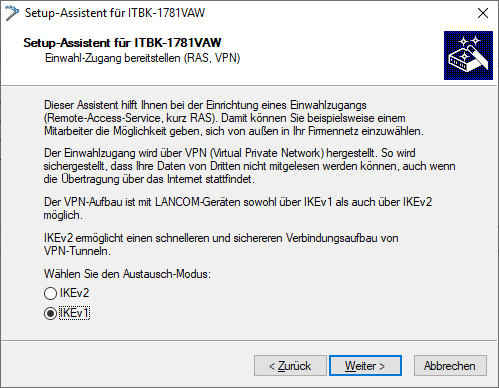

LANconfig Setup-Assistenten starten

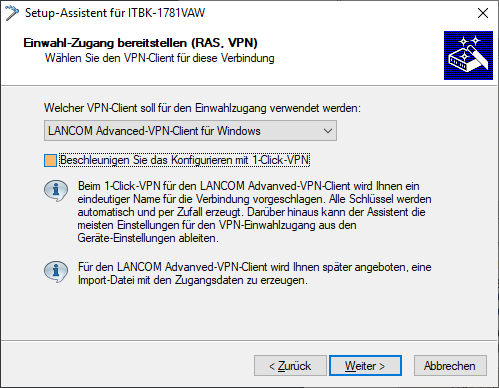

Haken bei „Beschleunigen Sie das Konfigurieren mit 1-Click-VPN“ entfernen!

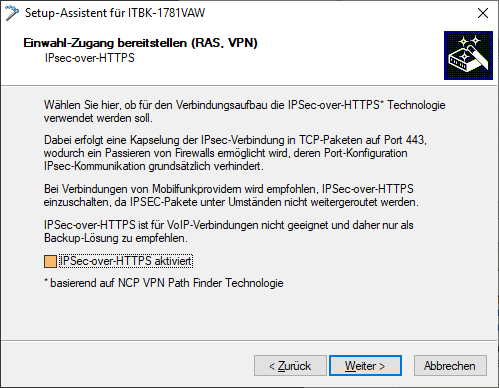

Haken bei „IP-Sec-over-HTTPS aktiviert“ entfernen, falls VoIP genutzt wird.

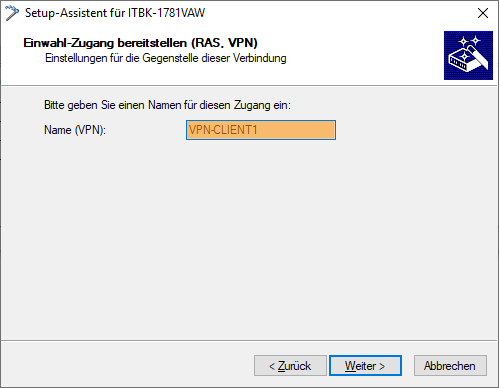

Eindeutigen Namen für die Verbindung eingeben.

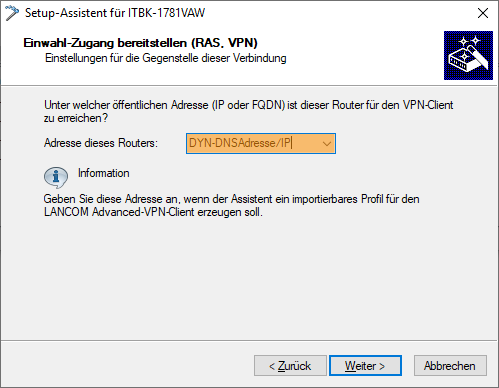

Den DynDNS Namen oder, falls vorhanden, die feste öffentliche IP des Routers eintragen.

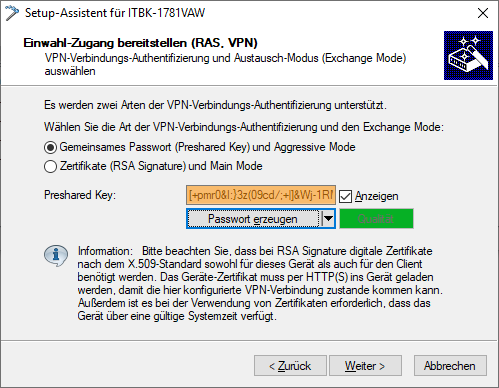

Ein sicheres Kennwort (PSK) für die Authentifizierung der VPN-Verbindung eingeben. Das Kennwort muss später beiden Seiten (Client & Server) bekannt sein.

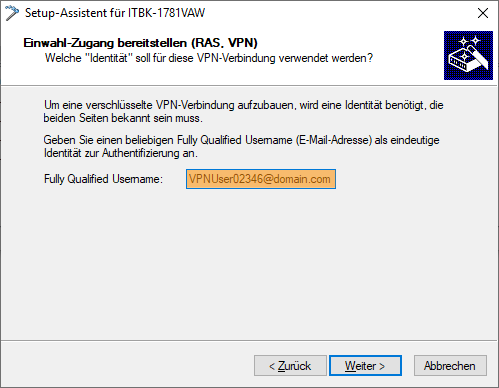

Hier eine E-Mail-Adresse eingeben, die eindeutig der VPN-Verbindung zugeordnet werden kann. Die Adresse wird später nirgendwo gegengeprüft und dient nur der Authentifizierung zwischen Client und Server.

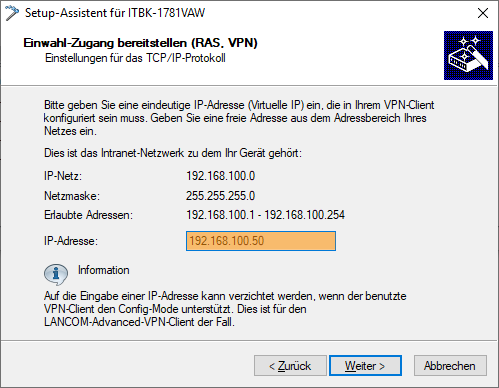

Die IP Adresse eingeben, die der VPN-Client vom VPN-Server für das lokale Netzwerk zugeteilt bekommen soll.

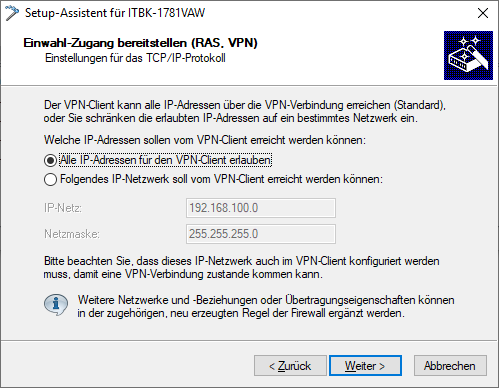

Hier kann die Entscheidung getroffen werden, inwieweit der VPN-Client Zugriff auf das Netzwerk bekommen soll.

Bsp.: Ist ein reiner Zugriff auf den Fileserver notwendig, reicht die Freigabe für die IP des Fileservers.

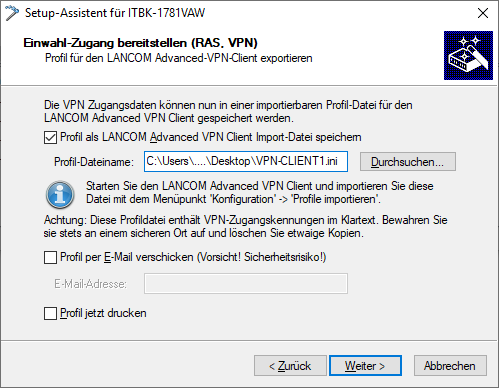

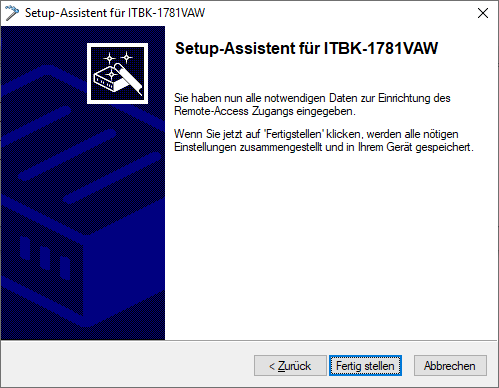

Speichern der Profildatei. Wird später zur Einrichtung des Shrew Soft VPN Clients benötigt.

Geschafft!

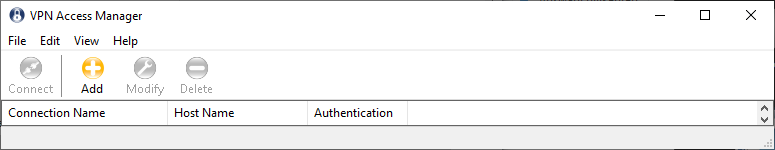

Einrichtung des Shrew Soft VPN Clients

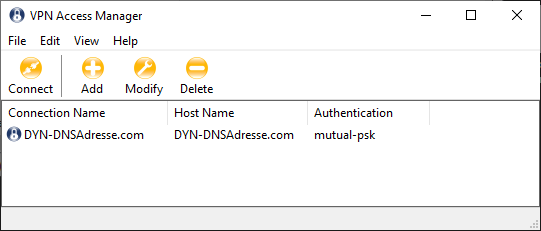

Über „Add“ eine neue Verbindung hinzufügen.

„Host Name or IP Adress“ = „Gateway“ der VPN-Client1.ini

„Adress“ = für das lokale Netzwerk vergeben IP Adresse (siehe Bild 10)

„Netmask“ = Netzwerkmaske des lokalen Netzwerkes

Die Einträge für „Client“ und „Name Resolution“ bleiben unverändert.

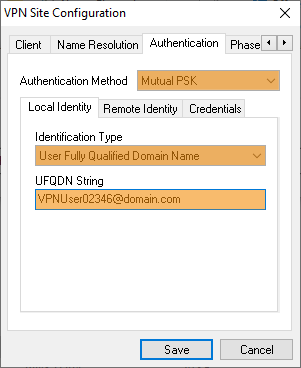

Einstellungen auf dem Registerreiter „Authentification – Local Identity“

„UFQDN String“ = „IkeldStr“ der VPN-Client1.ini

Einstellungen auf dem Registerreiter „Authentification – Remote Identity“

„UFQDN String“ = „IkeldStr“ der VPN-Client1.ini

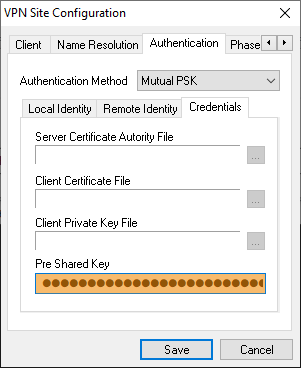

Einstellungen auf dem Registerreiter „Authentification – Credentials“

„Pre Shared Key“ = „Secret“ der VPN-Client1.ini

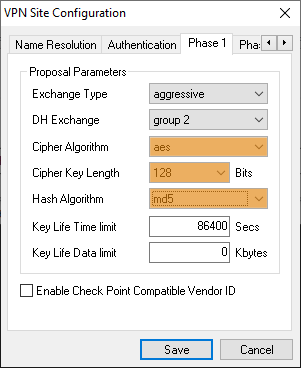

Einstellungen auf dem Registerreiter „Phase 1“

Einstellungen auf dem Registerreiter „Phase 2“

(08.08.19 – geändert von group2 auf 14, da diese standardmäßig von im Lancom-Router eingerichtet wird)

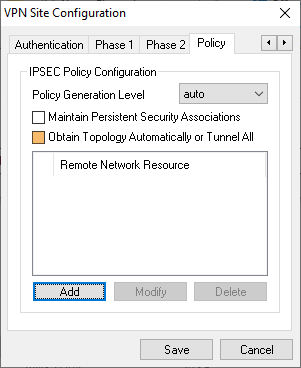

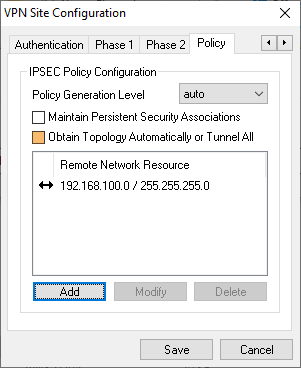

Einstellungen auf dem Registerreiter „Policy“

Haken bei „Obtain Topology Automatically or Tunnel All“ entfernen.

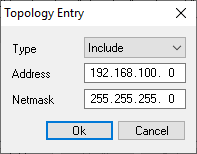

Über den Button „Add“ das lokale Netzwerk das erreicht werden soll hinzufügen. (Serverseite)

Nach Abschluss aller Einstellungen erscheint die Verbindung im Shrew Soft VPN Client.

Fehlerquellen

Fehler beim Verbindungsaufbau kann man u.a. mit dem Lancom Lanmonitor prüfen. (Pkt. VPN Verbindungen anzeigen…)

Mögliche Fehler beim Verbindungsaufbau:

- Authentification-Typ und die Verschlüsselungseinträge (Phase 1 & 2) prüfen

- Fehler beim kopieren des Kennwortes prüfen (Leerzeichen am Ende, Zeilenumbruch)

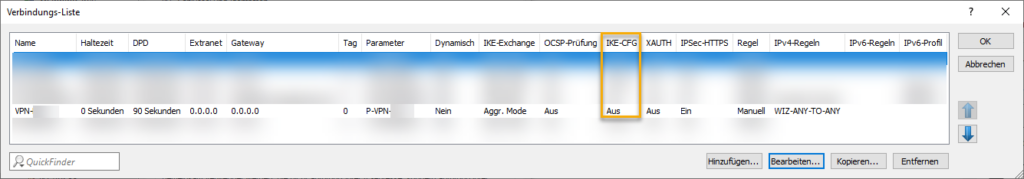

- unterschiedliche PFS Gruppen (VPN Verbindung wird aufgebaut, Netzwerk nicht erreichbar (prüfen über LANconfig – Konfiguration – VPN – IKE/IPSec – Verbindunsparameter)

- IPSec over HTTPS wird nicht unterstützt

Fehlerbeschreibung

- nach dem Update der Firmware eines Lancom 1781EW+ Router von 10.32.xx auf 10.50.xx konnten zwar VPN-Verbindungen aufgebaut werden (tunnel-enabled), aber es konnten keine Geräte im entfernten Netzwerk erreicht werden. Im Shrew VPN-Client deutete sich dies durch fehlgeschlagene Security Associations Meldungen an -> Failed (unter Network des Verbindungsfensters)

- erst eine Anpassung der Einträge in der VPN-Verbindungsliste des Lancom Router brachte Abhilfe

- der Eintrag IKE-CFG musste von Server auf Aus gestellt werden